ВСТУП

Програма навчальної дисципліни « Системи та засоби автентифікації» складена відповідно до освітньо - професійної / освітньо – наукової програми підготовки здобувачів освітнього ступеня «бакалавр» напряму підготовки 6.170101 Безпека інформаційних і комунікаційних систем, спеціалізації «Безпека інформаційних і комунікаційних систем», спеціальності 125 «Кібербезпека».

На сьогодні в інформаційному просторі, швидкими темпами впроваджуються новітні досягнення комп'ютерних і телекомунікаційних технологій. Комп'ютерні cистеми активно впроваджуються у фінансові, промислові, торгові і соціальні сфери. Внаслідок цього різко зріс інтерес широкого кола користувачів до проблем захисту інформації. Захист інформації - це сукупність організаційно-технічних заходів і правових норм для попередження заподіяння збитку інтересам власника інформації. В останні роки з розвитком комерційної і підприємницької діяльності збільшилося число спроб несанкціонованого доступу (НСД) до конфіденційної інформації.

Короткий зміст навчальної програми:

Основні поняття системи доступу до інформаційних ресурсів. Ідентифікація, автентифікації, авторизація, аудит. Багатофакторна автентифікація. Біометрична автентифікація. Симетричні методи захисту цілісності даних. Коди автентифікації повідомлень, що використовують геш-функції. МD2. МD5. SHA-1 SHA-3. Протоколи автентифікації. Протоколи KERBEROS, SSL/TLS. Застосування асиметричної криптографії в автентифікації. Центри сертифікації ключів.

Місце навчальної дисципліни в системі професійної підготовки фахівця.

Закласти математичний та термінологічний фундамент в галузі криптології, навчити студентів правильно проводити аналіз погроз безпеці інформації, основним методам, механізмам, алгоритмам та протоколам криптографічного захисту інформації в інформаційно-комунікаційних системах з урахуванням сучасного стану та прогнозу розвитку методів, систем та засобів здійснення погроз та проведення криптографічного аналізу зі сторони потенційних порушників.

Мета викладання навчальної дисципліни.

Основними завданнями вивчення дисципліни є вивчення теоретичних основ криптографічного захисту даних, принципів побудови симетричних та несиметричних алгоритмів забезпечення конфіденційності та цілісності даних, що передаються в комп’ютерних системах, методів забезпечення автентичності користувачів та основних функцій системи управління ключами, а також базових положень щодо реалізації комплексної системи захисту інформації в установі (підприємстві). У цьому курсі передбачається формування у студентів певних професійних компетенцій, знань та вмінь з теорії та практики криптографічного захисту інформації та криптографічного аналізу.

Завдання вивчення навчальної дисципліни

У цьому курсі передбачається формування у студентів певних знань та вмінь:

- знати сучасні системи і засоби автентифікації; теорію і практику створення кодів атентифікації повідомлень; області застосування автентифікації;

- вміти досліджувати моделі протоколів автентифікації, оцінювати їх вразливість; використовувати отримані теоретичні знання в різних сферах захисту інформації.

- вміти досліджувати моделі протоколів автентифікації, оцінювати їх вразливість; використовувати отримані теоретичні знання в різних сферах захисту інформації.

Інтегровані вимоги до знань та умінь з навчальної дисципліни

У результаті вивчення навчальної дисципліни студент повинен:

Знати:

1. Канали уразливості та витоку інформації, явища, що притаманні їх прояву та існуванню.

2. Основні методи, механізми, протоколи та алгоритми криптографічного захисту інформації.

3. Критерії та показники оцінки якості криптографічного захисту інформації.

4. Методи криптографічних перетворень інформації та способи їх здійснення.

5. Методи та засоби аналізу та крипто аналізу асиметричних та симетричних крипто перетворень.

6. Методи, механізми та протоколи безпечного встановлення, узгодження, підтвердження, розподілення і транспортування ключів та розподілення таємниці.

7. Основні протиріччя, проблеми, тенденції та напрями розвитку теорії та практики криптографічного захисту інформації, прогнозування їх можливостей та можливостей порушників(крипто аналітиків).

8. Функціональні можливості та порядок застосування сучасних пакетів програмної реалізації криптографічних перетворень та криптографічних бібліотек.

Вміти:

1. Обґрунтовувати, вибирати та застосовувати критерії та показники оцінки стійкості криптографічних перетворень та безпечності криптографічних протоколів.

2. Розробляти вимоги та обирати для застосування криптографічні перетворення та протоколи, що мінімізують впливи порушників.

3. Розробляти моделі загроз безпеці інформації, вирішувати завдання аналізу та синтезу криптографічних алгоритмів та протоколів захисту інформації.

4. Моделювати криптоаналітичні атаки та здійснювати криптоаналіз.

5. Аналізувати криптографічні протоколи на їх рівень безпечності (повноту, коректність та нульове розголошення тощо).

6. Оцінювати захищеність від несанкціонованого доступу до інформації.

7. Обґрунтовувати вимоги до ключових даних та ключової інформації, здійснювати аналіз їх властивостей.

8. Застосовувати стандартні пакети при розв’язанні прикладних задач моделювання криптографічних перетворень, ключових даних та протоколів.

На вивчення навчальних дисциплін відводиться 120 годин 4 кредитів ЄКТС.

1. Інформаційний обсяг навчальної дисципліни

Модуль 1. Математичні методи та симетричні криптографічні перетворення.

Розділ 1 Математичні основи криптології.

Тема 1.Теорія чисел та груп, скінченні поля Галуа, особливості застосування в криптографії.

Криптографія (від грецького kryptós – прихований і gráphein – писати) – наука про математичні методи забезпечення конфіденційності і автентичності інформації.

Математичні методи, які використовують в криптографії, неможливо досконально освоїти без знань таких алгебрагічних структур, як групи, кільця і поля. Саме тому ці знання і уміння використовувати їх стало головним умовою для підготовки спеціалістів в області захисту інформації.

Математическая криптография возникла как наука о шифровании информации, т.е. как наука о криптосистемах. Большое влияние на разви- тие криптографии оказали появившиеся в середине двадцатого века рабо- ты американского математика Клода Шеннона. В классической шенно- новской модели системы секретной связи имеют место два полностью до- веряющих друг-другу участника, которым необходимо передавать между собой информацию, не предназначенную для третьих лиц. Такая инфор- мация называется конфиденциальной или секретной. Отсюда возникает задача обеспечения конфиденциальности, т.е. защита секретной информа- ции от противника. Эта задача, по крайней мере исторически, – первая за- дача криптографии. Она традиционно решается с помощью криптосистем.

Теорія груп — розділ математики, який вивчає властивості груп. Група — це алгебраїчна структура з двомісною операцією, і для цієї операції виконуються такі властивості: асоціативність, існування нейтрального елемента, існування оберненого елемента.

Тема 2 Еліптичні та гіпереліптичні групи, основи застосування в криптографії.

Еліптичні групи у криптографії називають еліптичною криптологією – розділ криптографії, який вивчає асиметричні криптосистеми, засновані на еліптичних кривих над кінцевими полями. На сьогодні серед найдосконаліших є методи, що базуються на математичному апараті еліптичних кривих. До розповсюджених алгоритмів цифрового підпису на основі математичного апарату еліптичних кривих можна віднести ДСТУ 4145-2002, ГОСТ Р34.10-2001, ECSS, ECDSA, EC-GDSA, EC-KCDSA.

Більшість криптосистем сучасної криптографії природним чином можна «перекласти» на еліптичні криві. Головна ідея полягає в тому, що відомий алгоритм, який використовується для конкретних кінцевих груп переписується для використання груп раціональних точок еліптичних кривих.

Тема 3. Бінарні відображення (спарювання) точок еліптичних кривих, особливості застосування в криптографії.

Еліптична крива над полем K — це множина точок проективної площини над K, що задовольняють рівнянню

y2+a1xy+a3y=x3+a2x2+a4x+a6 разом з точкою на нескінченності.

Еліптичні криві є одним з основних об'єктів вивчення в сучасній теорії чисел і криптографії. Наприклад, вони були використані Ендрю Вайлзом (спільно з Річардом Тейлором) в доведенні Великої теореми Ферма. Еліптична криптографія є самостійним розділом криптографії, що присвячений вивченню криптосистем на базі еліптичних кривих. Зокрема, на еліптичних кривих заснований російський стандарт цифрового підпису . Еліптичні криві також застосовуються в деяких алгоритмах факторизації (наприклад Алгоритм Ленстри) і тестування простоти чисел.

Термін «еліптична крива» походить від терміну «еліптичний інтеграл».

У криптографії розглядається два види еліптичних кривих: над кінцевим полем Zp – кільце вирахувань по модулю простого числа. І над полем GF(2m) – бінарне кінцеве поле. У еліптичних кривих над полем GF(2m) є одна важлива перевага, елементи поля можуть бути легко представлені у вигляді n-бітових кодових слів, це дозволяє збільшити швидкість апаратної реалізації еліптичних алгоритмів. Одним з основних напрямів використання еліптичних кривих є формування алгеброгеометричних кодів по кривій (еліптичних кодів). Таким чином, основними перевагами еліптичної криптографії є: - набагато менша довжина ключа в порівнянні з «класичною» асиметричною криптографією. - висока швидкість роботи еліптичних алгоритмів. Це пояснюється як розмірами поля, так і застосуванням ближчою для комп'ютерів структури бінарного кінцевого поля. - через маленьку довжини ключа і високу швидкості роботи, алгоритми на еліптичних кривих можуть використовуватися в смарт-картах та інших пристроях з обмеженими обчислювальними ресурсами.

Розділ 2 Симетричні криптографічні системи.

Тема 4. Основи теорії секретних систем (конфіденційності).

До алгоритмів симетричного шифрування належать методи шифрування, в яких і відправник, і отримувач повідомлення мають однаковий ключ (або, що менш поширено, ключі різні, але споріднені та легко обчислюються). Ці алгоритми шифрування були єдиними загально відомими до липня 1976.Сучасні дослідження симетричних алгоритмів шифрування зосереджено, в основному, навколо блочних та потокових алгоритмів шифрування та їхнього застосування. Блочний шифр подібний до поліалфавітного шифру Алберті : блочні шифри отримують фрагмент відкритого тексту та ключ, і видають на виході шифротекст такого самого розміру. Оскільки повідомлення зазвичай довші за один блок, потрібен деякий метод склеювання послідовних блоків. Було розроблено декілька методів, що відрізняються в різних аспектах. Вони є режимами дії блочних шифрів та мають обережно обиратись під час застосування блочного шифру в криптосистемі.Потокові шифри, на відміну від блочних, створюють ключ довільної довжини, що накладається на відкритий текст побітово або політерно, в дечому подібно до одноразової дошки. В потокових шифрах, потік шифротексту обчислюється на основі внутрішнього стану алгоритму, який змінюється протягом його дії. Зміна стану керується ключем, та, в деяких алгоритмах, ще і потоком відкритого тексту. RC4 є прикладом добре відомого, та широко розповсюдженого потокового шифру.Криптографічні гешувальні функції не обов'язково використовують ключі, але часто використовуються і є важливим класом криптографічних алгоритмів. Ці функції отримують дані (часто, ціле повідомлення), та обчислюють коротке, фіксованого розміру число (хеш). Якісні хешувальні функції створені таким чином, що дуже важко знайти колізії (два відкритих тексти, що мають однакове значення хешу).Коди аутентифікації повідомлень подібні до криптографічних хешувальних функцій, за виключенням того, що вони використовують секретний ключ для аутентифікації значення хешу при отриманні повідомлення. Ці функції пропонують захист проти атак на прості хешувальні функції.

Тема 5. Симетричні криптографічні перетворення та їх властивості.

Симетричні криптографічні перетворення та їх властивості

До алгоритмів симетричного шифрування належать методи шифрування, в яких і відправник, і отримувач повідомлення мають однаковий ключ (або, що менш поширено, ключі різні, але споріднені та легко обчислюються). Ці алгоритми шифрування були єдиними загально відомими до липня 1976.

Коди аутентифікації повідомлень (англ. Message authentication code, MAC) подібні до криптографічних хешувальних функцій, за виключенням того, що вони використовують секретний ключ для аутентифікації значення хешу при отриманні повідомлення. Ці функції пропонують захист проти атак на прості хешувальні функції.

Тема 6. Джерела ключів та ключової інформації, вимоги до них.

До алгоритмів симетричного шифрування належатьл методи шифрування, в яких відправник і отримувач повідомлення мають однаковий ключ. Сучасні дослідження симетричних алгоритмів зосереджено навколо блочних та потокових алгоритмів шифрування та їхнього застосування. Блочні- отримують фрагмент відкритого тексту,і видають н авиході шифротекст такого самого розміру.

Потокові шифри на відміну від блочних, створюють ключ довільної довжини, що накладається на відкритий текст або політерно, в дечому подібно до одноразової дошки. В потокових шифрах, потік шифротексту обчислюється на основі внутрішнього стану алгоритму, який змінюється протягом його дії. Зміна стану керується ключем.

Модуль 2. Асиметричні криптосистеми та методи автентифікації.

Розділ 3 Асиметричні криптографічні системи.

Тема 7. Вступ в теорію асиметричних крипто перетворень.

Асиметричні алгоритми шифрування – алгоритми шифрування, які використовують різні ключі для шифрування та розшифрування даних. Головне досягнення асиметричного шифрування в тому , що воно дозволяє людям, що не мають існуючої домовленості про безпеку, обмінюватися секретними повідомленнями. Необхідність відправникові й одержувачеві погоджувати таємний ключ по спеціальному захищеному каналі цілком відпала. Процедура шифрування обрана так, що вона необоротна навіть по відомому ключу шифрування. Тобто, знаючи ключ шифрування й зашифрований текст, неможливо відновити вихідне повідомлення – прочитати його можна тільки за допомогою другого ключа – ключа дешифрування. А раз так, то ключ шифрування для відправлення листів якій-небудь особі можна взагалі не приховувати – знаючи його однаково неможливо прочитати зашифроване повідомлення. Тому, ключ шифрування називають в асиметричних системах “відкритим ключем”, а от ключ дешифрування одержувачеві повідомлень необхідно тримати в секреті – він називається “закритим ключем”. Алгоритми шифрування й дешифрування створюються так, щоб знаючи відкритий ключ, неможливо було обчислити закритий ключ.

Асиметричні криптоалгоритми:

v Криптосистема з відкритим ключем;

v Для шифрування повідомлення використовується відкритий ключ, а при дешифруванні – закритий. Тобто, знаючи ключ шифрування й зашифрований текст, неможливо відновити вихідне повідомлення;

v При порушенні конфіденційності k-ої робочої станції зловмисник довідається тільки “закритий” ключ k : це дозволяє йому читати всі повідомлення, що приходять абонентові k, але не дозволяє видавати себе за нього при відправленні листів;

v В асиметричних системах кількість існуючих ключів пов’язане з кількістю абонентів лінійно (у системі з N користувачів використовуються 2*N ключів).

Тема 8. Асиметричні крипто перетворення в групах точок еліптичних кривих.

Тема 9. Джерела ключів асиметричних криптосистем та вимоги до них.

Ефективними системами криптографічного захисту даних єасиметричні криптосистеми, звані також криптосистемами звідкритим ключем. У таких системах для зашифровки данихвикористовується один ключ, а для розшифровки - інший ключ(звідси і назва - асиметричні). Перший ключ є відкритим і може бути опублікований для використання всіма користувачами системи, які зашифровують дані. Розшифровка даних за допомогою відкритого ключа неможливо

Для розшифровки даних одержувач зашифрованої інформації використовує другий ключ, який є секретним. Зрозуміло, ключ розшифровки не може бути визначений з ключа зашифровки.

Узагальнена схема асиметричної криптосистеми з відкритим ключем показана на. У цій криптосистеме застосовують два різних ключа: К - Відкритий ключ відправника А; Кс - Секретний ключ одержувача В. Генератор ключів доцільно розташовувати на стороні одержувача В (щоб не пересилати секретний ключ К по незахищеному каналу). Значення ключів К і Кс залежать від початкового стану генератора ключів.

Розкриття секретного ключа К за відомим відкритому ключу Кс повинно бути обчислювально нерозв'язним завданням.

вимоги:

· Зашифроване повідомлення повинно піддаватися читанню тільки при наявності ключа.

· Число операцій, необхідних для визначення використаного ключа шифрування за фрагментом шифрованого повідомлення і відповідного йому відкритого тексту, повинно бути не менше загального числа можливих ключів.

· Число операцій, необхідних для розшифрування інформації шляхом перебору всіляких ключів повинно мати строгу нижню оцінку і виходити за межі можливостей сучасних комп'ютерів (з урахуванням можливості використання мережевих обчислень).

· Знання алгоритму шифрування не повинно впливати на надійність захисту.

· Незначна зміна ключа повинна приводити до істотної зміни виду зашифрованого повідомлення навіть при використанні одного і того ж ключа.

· Структурні елементи алгоритму шифрування повинні бути незмінними.

· Додаткові біти, що вводяться в повідомлення в процесі шифрування, повинні бути повністю та надійно сховані в зашифрованому тексті.

· Довжина шифрованого тексту повинна бути рівною довжині вихідного тексту.

· Не повинно бути простих і легко встановлюваних залежностей між ключами, які послідовно використовуються в процесі шифрування.

· Будь-який ключ з безлічі можливих повинен забезпечувати надійний захист інформації.

· Алгоритм повинен допускати як програмно, так і апаратну реалізацію, при цьому зміна довжини ключа не повинно вести до якісного погіршення алгоритму шифрування.

Розділ 4 Методи автентифікації інформації.

Тема 10. Методи та механізми автентифікації в криптосистемах.

Тема 11. Методи та механізми захисту від несанкціонованого доступу.

Для захисту інформації від несанкціонованого доступу створюється система розмежування доступу до інформації. Завданням системи розмежування доступу є управління доступом користувачів до внутрішніх інформаційних ресурсів КС. Система має у своєму складі блоки ідентифікації і аутентифікації процесів, активованих певними користувачами; базу даних повноважень користувачів і керуючий блок.

Після аутентифікації процесу система розмежування доступу вибирає з бази даних відомості про повноваження користувача і порівнює їх з вимогами до повноважень, які визначені для ресурсу. Якщо повноваження користувача не менше потрібних, то відповідному процесу дозволяється виконати запитані дії по відношенню до ресурсу. Інакше йде відмова у виконанні операції і факт спроби порушення встановлених правил запам'ятовується в спеціальному журналі.

Для посилення стійкості ІС до спроб несанкціонованого доступу до інформації використовується шифрування інформації на зовнішніх носіях, а також видаляються тимчасові файли після завершення інформаційних процесів.

Тема 12. Методи та механізми імітозахисту в радіосистемах.

Тема №

Криптовалюта

Криптовалюта (від англ. Cryptocurrency) — вид цифрової валюти, емісія та облік якої засновані на асиметричному шифруванні і застосуванні різних криптографічних методів захисту, таких як Proof-of-work та/або Proof-of-stake. Функціонування системи відбувається децентралізовано в розподіленій комп'ютерній мережі.

Люди завжди цінували корисні і незамінні речі. Корисна річ завжди має попит і ціну. Первісна вартість криптовалюти — це вартість витраченої електроенергії. Вторинну вартість визначає попит на цю криптовалюту.

1. Спекулятивно — інвесторський (купівля криптовалюти в надії продати її дорожче)

2. Купівля товару (за криптовалюту)

3. Переказ криптовалюти на інший рахунок без комісії (або менше 0,1 %)

Також важливу роль у ціноутворенні відіграє кінцева або заключна емісія

Тема 10. Методи та механізми автентифікації в криптосистемах.

Постановка проблеми. В сучасних умовах проблема автентифікації та ідентифікації біометричних даних є актуальною в обчислювальних мережах, електронних системах управління, електронній комерції і взагалі там, де є необхідність переконатись у справжності отриманого каналами зв'язку або на машинних носіях повідомлення чи документа. Завдання автентифікації мож- на поділити на такі типи: автентифікація абонента; автентифікація належнос- ті абонента до групи; автентифікація документів, що зберігаються на машин- них носіях. Безпаперова обробка інформації має низку переваг при обміні документами, наказами, розпорядженнями, листами, постановами з мережею зв'язку або машинними носіями. У таких випадках витрати часу на роздрукування, пересилання, введення отриманого документа з клавіатури суттєво знижуються, прискорюється пошук документів, скорочуються витрати на їх зберігання тощо. Однак при цьому виникає проблема автентифікації автора документа і самого документа, тобто встановлення справжності підпису і від- сутності змін в отриманому документі. Ці проблеми у звичайній обробці даних вирішуються за рахунок того, що інформація в документі тісно пов'язана з фізичним носієм, папером, а на машинних носіях такого зв'язку немає.

Невирішені проблеми. На даний час невирішеною проблемою є вибір ефективних методів і засобів автентифікації та ідентифікації біометричних даних для конкретних інтелектуальних інформаційних систем.

Мета дослідження: аналіз методів і засобів автентифікації та ідентифікації біометричних даних в інформаційних системах та їх використання для конкретних інтелектуальних інформаційних систем.

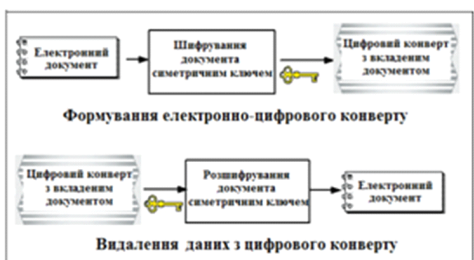

Рис. 1 - «Шифрування та дешифрування електронного документу»

Основні результати досліджень. Засоби автентифікації та ідентифікації біометричних даних є важливими компонентами сучасних інтелектуальних

інформаційних систем. Вони забезпечують перевірку справжності суб'єкта

відповідно до заявленого ним ідентифікатора і дозволяють впевнитись у тому,

що суб'єкт є дійсно тим, за кого він себе видає. Розглядаючи випадок обміну

секретними документами (військовий або дипломатичний зв'язок), з великим

ступенем впевненості можна припустити, що обмін здійснюють гідні довіри

сторони. Однак можливо, що обмін перебуває під наглядом і управлінням

зловмисника, який здатний виконувати складні обчислення і потім або створювати свої власні документи, або перехоплювати й змінювати документи законного джерела, тоді захищатись потрібно лише від зловмисника. У комерційному світі справедливим є майже зворотнє твердження, тобто передавач і

одержувач можуть обманювати один одного навіть більшою мірою, ніж сторонні. У першому випадку схему автентифікації побудувати не важко. Слід забезпечити абонентів надійним шифром і комплектом унікальних ключів для

кожного документа, що пересилається. Це забезпечить захист каналу зв'язку.

Це завдання висуває суворі вимоги до системи шифрування. Так, метод гамірювання у цьому разі не підходить, оскільки зловмисник, аналізуючи відкритий і шифрований текст, отримає гаму і зможе нав'язати будь-який потрібний йому текст. У другому випадку будь-який з абонентів може дезорієнтувати один одного. Аналогічний підхід, що ґрунтується на класичній криптографії, неприйнятний, оскільки існує принципова можливість зловмисних дій однієї зі сторін, що володіють секретним ключем. Наприклад, приймаюча сторона може згенерувати будь-який документ, зашифрувати його на наявному ключі, спільному для одержувача й передавача, а потім заявити, що він отримав його від законного передавача. Тут слід використовувати схеми, засновані на асиметричній криптографії. У таких випадках у передавача мережі є свій секретний ключ підпису, а в одержувача – несекретний відкритий ключ підпису передавача. Цей відкритий ключ можна розглядати як набір перевірочних співвідношень, що дають змогу перевірити справжність підпису передаючого абонента, але не дозволяють відновити секретний ключ підпису. Передавач несе одноособову відповідальність за свій секретний ключ. Ніхто, крім нього, не в змозі згенерувати коректний підпис. Секретний ключ передавача можна розглядати як особисту печатку і він повинен обмежувати доступ до нього сторонніх осіб.

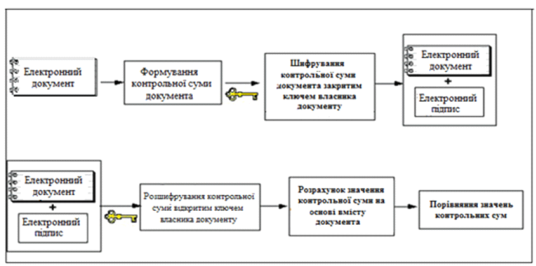

Рис. 2 - Формування та використання електроннго цифрового підпису

Це завдання висуває суворі вимоги до системи шифрування. Так, метод гамірювання у цьому разі не підходить, оскільки зловмисник, аналізуючи відкритий і шифрований текст, отримає гаму і зможе нав'язати будь-який потрібний йому текст. У другому випадку будь-який з абонентів може дезорієнтувати один одного. Аналогічний підхід, що ґрунтується на класичній криптографії, неприйнятний, оскільки існує принципова можливість зловмисних дій однієї зі сторін, що володіють секретним ключем. Наприклад, приймаюча сторона може згенерувати будь-який документ, зашифрувати його на наявному ключі, спільному для одержувача й передавача, а потім заявити, що він отримав його від законного передавача. Тут слід використовувати схеми, засновані на асиметричній криптографії. У таких випадках у передавача мережі є свій секретний ключ підпису, а в одержувача – несекретний відкритий ключ підпису передавача. Цей відкритий ключ можна розглядати як набір перевірочних співвідношень, що дають змогу перевірити справжність підпису передаючого абонента, але не дозволяють відновити секретний ключ підпису. Передавач несе одноособову відповідальність за свій секретний ключ. Ніхто, крім нього, не в змозі згенерувати коректний підпис. Секретний ключ передавача можна розглядати як особисту печатку і він повинен обмежувати доступ до нього сторонніх осіб.

Загальноприйнятою є модель автентифікації, у якій функціонують 4 учасники: передавач, одержувач, зловмисник, арбітр. У цьому випадку

передавач посилає повідомлення, одержувач приймає, зловмисник намагається скоїти зловмисні дії, а арбітр приймає рішення у конфліктних випадках,

тобто визначає, твердження якої сторони з найбільшою ймовірністю є не-

прийнятними. Звичайно, у ролі зловмисника можуть виступати передавач і

одержувач. Метою автентифікації є захист від можливих видів зловмисних дій,

серед яких можуть бути такі: активне перехоплення – зловмисник, що підключився до мережі, перехоплює документи чи файли і змінює їх; маскарад –

абонент-зловмисник надсилає документ від імені абонента передавача; ренегатство – абонент-передавач заявляє, що не надсилав повідомлення абоненту

отримувачу, хоча насправді надсилав; переробка – абонент отримувач змінює

документ і стверджує, що цей змінений документ отримав від абонента передавача; підміна – абонент-отримувач формує новий документ і заявляє, що

отримав його від абонента передавача; повтор – абонент-зловмисник повторює раніше переданий документ, який абонент-передавач надіслав абоненту-

отримувачу.

Завдяки ергономічності та малим розмірам сканувальні пристрої можуть

бути інтегровані в комп'ютерну мишу, клавіатуру чи ноутбук. Серед біометричних систем автентифікації сканери відбитків пальців найбільш дешеві,

тому найбільш вразливі.

Рис.4 Біометрична система сканеру відбитків пальців

Технологічними вадами AFIS є також те, що деякі відбитки пальців непридатні для аналізу, потрібен контакт – безконтактне вико-

ристання виключається. Слід зауважити, що українські вчені виготовили

пристрій, який разом із відбитком пальця заміряє показники біоенергетичного поля користувача, що також унікальне, як і відбиток пальця. Отже, згадані

підробки стануть у недалекому майбутньому неможливими при використанні

такого пристрою. За технологічною структурою і рівнем надійності з методом

ідентифікації особи за відбитком пальця можна порівняти метод ідентифікації

за геометрією руки, але він використовується значно рідше. Серед систем, які

можуть сканувати й інші параметри руки, популярна система Handkey, що

сканує внутрішню й зовнішню сторони долоні, використовуючи для цього

вбудовану відеокамеру й алгоритми стиснення інформації.

У системах статистичного розпізнавання на основі набору біометричних

даних та їх обробки формується електронний взірець як унікальне число, що

стосується конкретної особи.

Основні етапи використання методу: сканування об'єкта, вибір індивідуальних характеристик, формування шаблона і його

порівняння з базою даних. Сканування обличчя триває 20–30 с. Далі відбувається процес ідентифікації, створення шаблона в реальному часі і порівняння

його з файлом шаблона. Необхідний для перевірки рівень подібності – це

обчислювальний поріг, який регулюється залежно від різних чинників (потужності ПК, освітлення тощо).

На відміну від паролів та інших базових секретів, біометричні дані рідко збігаються повністю. Механізм автентифікації вимірює, наскільки ці дані збігаються з показниками із запису користувача. Припускається, що показники однієї й тієї ж людини близькі, тоді як показники різних людей відрізняються суттєво. Точність біометричної системи вимірюється шляхом оцінки відсоткової частки помилкових підтверджень і помилкових відмов, що в середньому дає система. Оцінка точності звичайно базується на експериментах, в яких перевіряється велика кількість біометричних «підписів» і близькість їх з набором біометричних зразків. При цьому збирається велика кількість даних у множини випадково вибраних людей, віддаючи перевагу тим, що належать до групи, яка, можливо, користуватиметься біометричною системою.

Залежно від методів, що використовуються

для ідентифікації та захисту носіїв, наприклад, електронних грошей, доцільно

визначити два типи систем:

1. Системи, що зберігають «електронні гроші» на інтелектуальних картках

(наприклад, Mondex);

2. Системи, що зберігають «електронні гроші» на традиційних носіях, та-

ких як накопичувач на жорстких магнітних дисках, дискети тощо (наприклад:

PayCash, Digicash, Netcash, CyberCoin). Слід відзначити, що системи першого

типу принципово є більш захищеними. У таких системах інтелектуальна карт-

ка може розглядатися як аналог традиційного гаманця.

Алгоритми автентифікації з використанням засобів асиметричної криптографії.

Рис.3 Асиметричні алгоритми шифрування

Практичну реалізацію можна розглянути на таких прикладах. Одна

ситуація, коли передавач і одержувач повністю довіряють один одному. Складніший випадок полягає в припущенні, що вони не довіряють один одному або

навіть здатні на шахрайство. Звичайна кредитна операція є класичним прикладом інформаційного обміну між учасниками угод, які не довіряють один

одному. Оскільки для прийняття рішення щодо суперечки про дійсність угоди

неминуче залучається третя сторона, тобто банк, суд або арбітр, прийняте рішення має відповідати інтересам усіх учасників угоди і на основі цього рішення має бути логічно визначена сторона, яка повинна нести відповідальність за

недостовірну інформацію.

Висновки:

1. Аналіз показав, що підвищення захисту інформації в інтелектуальних

інформаційних системах досягається за рахунок сертифікації, ліцензування та впровадженням необхідних засобів технічного й програмного захисту; створення спеціалізованих організаційних структур, які забезпечують постійне

функціонування захисту та засобів генерації ключів і паролів.

2. Підвищення ефективності захисту інформації в інтелектуальних інформаційних системах досягається сумісним використанням декількох методів

захисту інформації.

3. Використання спеціальних цифрових носіїв підвищує захист інформації в інтелектуальних інформаційних системах.

Коментарі

Дописати коментар